(´・ω・) カワイソス@Wiki

山田ウィルスとは?

最終更新:

匿名ユーザー

名前の由来

youjo.exeを踏んで感染したという書き込みより。

症状

また掲示板に自らのリモートホスト(*2)を書き込もうとします。

さらにhostsファイルを書き換えることによりマイクロソフトやセキュリティベンダーへの名前解決を妨害します(*3)。

【危険】感染者に外部から任意のコマンドを実行可能にしてしまうようです。

これを利用した攻撃の例がこちらです。(*4)

リモートホストの晒し方も複数あり、IPアドレスとコンピュータ名を晒すもの、fusianasan(*6)を使うもの、グローバルアドレスからホスト名を所得するものなどが確認されています。

現在は2ちゃんねる側で対策が施されており、ウィルスによる書き込みはほとんど阻止されているようですが、トラップをすり抜ける新種も現れたようです。また、TCP/IPプロトコルを使っている限りあなたのIPアドレスを所得する機会はいくらでもあります。

また、http://127.0.0.1/ではアクセスできないものもあるようです。

感染源・感染経路

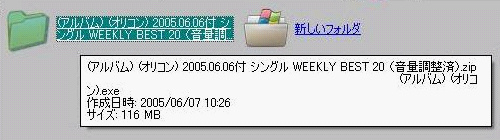

どうやらファイルの種類をアイコンで判断し、フォルダを開いたつもりで実行してしまうケースが多いようです。

このときウィルスが同名のフォルダを作成し、その中に本物のファイルを設置するため感染したことに気づきにくいようです。

感染確認方法

- http://127.0.0.1/をブラウザで表示させ、~ss.jpgやC.htmlといったものが見えるならば、感染しています。http://127.0.0.1/~ss.jpgで自分の画面が表示されても感染しています。

- 上のリンクで見えない場合、ウィルスによりブロックされている可能性もありますので念のためにプロキシを使って自分のホストをブラウザで表示させてみてください。

- メモ帳などでC:\Windows\system32\drivers\etc\hosts"というファイル(*10)を開いてみて「127.0.0.1」以外のIPアドレスが記載されていたら感染している可能性があります。なお「#」で始まる行はコメントとして無視されるので問題ありません。

- svchost.exe(*11)やrundll32.exe(*12)、mdi.exe(*13)といったプログラムが実行されていてそれが標準の場所以外にある場合、ウィルスの可能性が高いです。実行されているプロセスを調べるにはSlightTaskManagerというソフトが便利です。

- 上で書いてあるファイル名のプログラムが実行されていないからと言って、安心してはいけません。できましたらひとつひとつ実行されているプロセスを調べ、覚えのない物があったら下の駆除方法を試してみましょう。ただし、本来必要な物まで消してしまう可能性がありますので、設定を元に戻せるように作業時は逐一メモを取ってください。

svchostプロセスの起動している数は環境によってまちまちです。また、svchostプロセスのユーザー名で判断する方法は今のところは有効ですが、SYSTEMというユーザー名で動かすことも技術的には可能ですので、安心できません。実行されているプロセスの場所を特定した方がより確実となります。

駆除方法

確認したら、レジストリエディタ(*14)を起動し、左のツリーから

+HKEY_LOCAL_MACHINE +SOFTWARE +Microsoft +Windows +CurrentVersion +Run

+HKEY_CURRENT_USER +Software +Microsoft +Windows +CurrentVersion +Run

「#」で始まる行と「127.0.0.1 localhost」という行以外のものがあったらそれらを全て削除して上書き保存しましょう。

また、これらの作業は自己責任でお願いします。

なお自由にコマンドを実行可能なため、感染している間に何をされていてもおかしくありません。念のため使っていたハードディスクを全てフォーマットし、システムを完全に入れ直した方がいいでしょう。

やり方がよく分からない方は「クリーンインストール」という言葉を自分で調べてください。

被害の予防

OpenNapクライアント(*16)、WinMX、Winny、Shareといったファイル共有ツールを使用していると、ウィルスに感染する確率が飛躍的に上がります。

これらのツールは使わないようにしましょう。

エクスプローラのツール→フォルダオプション→表示というところで「登録されている拡張子を表示しない」というチェックを外しましょう。

これによりファイルの種類をファイル名から特定できるようになります。

フォルダのアイコンで拡張子(*17)がexeならばそれはアプリケーションです。

ただし、多数の空白が拡張子の前に挿入されている場合もありますので注意しましょう。

www.hoge.comといったURIを123.45.67.89といったIPアドレスに変換する時に参照されるhostsファイル(*18)を書き換えられてしまうと、セキュリティベンダーのサイトが見られなくなったりファーミング詐欺にあったりします。これを防ぐために、Windows 2000/XPではNTFSというファイルシステムの機能を用いてhostsファイルのアクセス権を制限するという方法があります。やりかたは、hostsファイルを右クリックしてプロパティを選び、上のタブからセキュリティを押します。次に、継承可能なアクセス許可を…の所のチェックを外し、削除を選びます。名前欄が空欄になったら右の追加を押してEveryoneを追加し、アクセス許可は読み取りのみにしておきます。Windows 9xの方や、NTFSを利用していない方は何日かに一度、メモ帳等でhostsファイルを開き、先頭が「#」の行と「127.0.0.1 localhost」という行以外が記述されていたら全て削除してください。

掲示板やメールなどに記載されたアドレスにウィルスが潜んでいる場合があります。

例え拡張子が画像ファイルのようでも実際は違うものがありますので注意しましょう。

自己解凍ファイルのアイコンを使ったウィルスも普及していますので、その形式に対応した解凍ツールを使いましょう。WinRARなどが多機能でお勧めです。

なお、解凍ツールによっては指定したフォルダと違う場所に展開してしまうものもあります。

解凍したらスタートアップに何か追加されていないか確かめた方がいいでしょう。

画像を見たいだけの場合は書庫形式のまま中身が閲覧できるビューアも多数あります。(*19)

ルータを設置して外部から繋がれるのを防ぎましょう。

ただし設定でポートはできるだけ閉じておき、UPnP機能は無効にしておきます。

ルータによっては外部からでも設定が変更できてしまうものもあります。

そのようなルータの場合は買い換えるか、認証パスワードを複雑で長いものにしておきましょう。

Windows XP標準のファイアウォールは信用せず、他のファイアウォールを導入しましょう。無料で使えるZoneAlarmは設定も容易です。

アンチウィルスソフト(*20)を入れて、なおかつアップデートはこまめにしましょう。

せっかくソフトを入れていても有効期限が切れていたり無効になっていたりしたら意味がありません。

買うのがどうしても嫌ならば無料のアンチウィルスソフトもあります。

しかし、山田のような新種のウィルスには役に立たないことが多いので過信は禁物です。

ソフトウェアにバグはつきものなので、使っているソフトが更新されたらできるだけすぐに新しいものを導入してください。Windows Updateもこまめに利用して、環境をできるだけ最新のものにしておきましょう。

クレジットカードの番号や暗証番号、顧客リストなどをハードディスクに保存しておくと何らかの拍子でネット上に流出してしまう(*21)恐れがあります。

このようなデータはできるだけパソコンに入れずに管理し、どうしてもコンピュータで処理させたい場合はUSBメモリなどの外部媒体を利用しましょう。

ハードディスクで運用する場合そのパソコンを外部ネットワークから切り離すことを勧めます。

フォルダやzipファイルのアイコンをWindows標準のものから変えておくだけでそれが本当にフォルダやzipファイルなのか見分けやすくなります。

Windows付属のOutlook Expressでメールを開いた場合、勝手に添付してあるhtmlを開いてしまいます。

他のメールソフトを利用し、htmlは開かない設定にしておきましょう。

OE以外を使っていてもhtmlを表示する設定の場合、そこから弱点が突かれる可能性があります。

プロトコルやポート、パケットといった用語や、名前解決・ルータの役割、などについて自分で勉強してください。人に頼っていてその人任せにしていると、その人が勘違いをしていた場合に対処できなくなります。わからないことは人に聞く前にGoogle等で調べる癖をつけましょう。

なお一部の雑誌では「悪用厳禁!」や「無修正画像全部ぶっこぬき!」などと題して暗に読者に犯罪行為を促している物があります。

このような雑誌は決して信用しないように注意してください。