DynagenでCCIEを目指す

http server management

最終更新:

it_certification

-

view

1. 目的

- http serverによる接続方法を確認します。

2. 構成

2.1. 設定概要

- ルータの初期設定はIPアドレスのみです。

2.2. 構成図

2.3. netファイル

model = 3660

[localhost]

[[3660]]

image = C:\Program Files\Dynamips\images\c3660-ik9o3s-mz.124-6.T.bin

ram = 128

[[ROUTER R1]]

f0/0 = NIO_gen_eth:\Device\NPF_{8B89D910-5ED3-4A43-9DE9-6A272A3D7592}

2.4. 初期設定

- R1

! version 12.4 service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname R1 ! boot-start-marker boot-end-marker ! ! no aaa new-model ! resource policy ! memory-size iomem 5 ! ! ip cef no ip domain lookup ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! interface FastEthernet0/0 ip address 192.168.200.1 255.255.255.0 duplex auto speed auto ! interface FastEthernet0/1 no ip address shutdown duplex auto speed auto ! ip http server no ip http secure-server ! ! ! no cdp run ! ! ! control-plane ! ! ! ! ! ! ! ! ! line con 0 line aux 0 line vty 0 4 ! ! end

3. [検証] http serverへの接続

3.1. デフォルト設定の確認

http serverがデフォルトで有効になっているかを確認します。

R1#show running-config | include ip http ip http server no ip http secure-server R1#

もし無効になっている場合は以下の通り入力し、http serverを有効にします。

R1(config)#ip http server

3.2. http serverへの接続

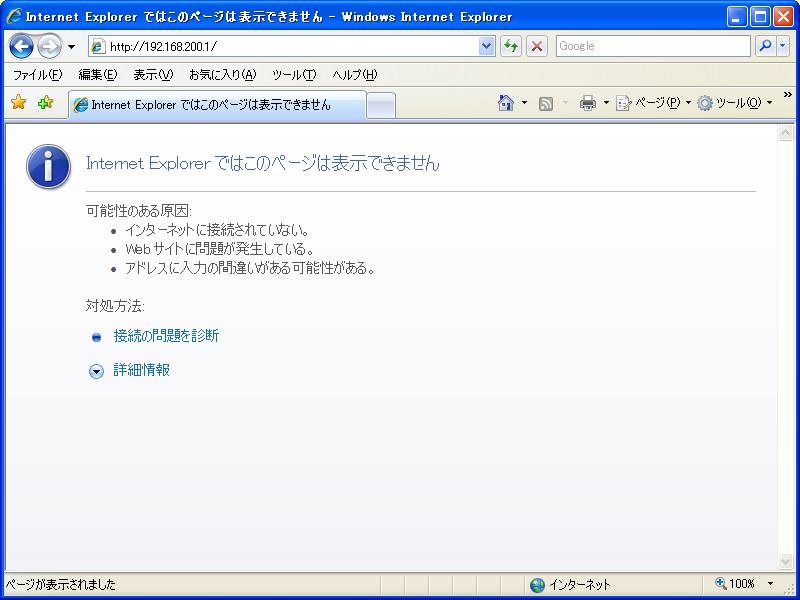

ブラウザに以下URLを入力し、http serverに接続できる事を確認します。

http://192.168.200.1/

以下の画面が表示される事を確認します。

4. [検証] https serverへの接続

4.1. https serverの有効化

以下の通り入力し、https serverを有効にします。

R1(config)#ip http secure-server % Generating 1024 bit RSA keys, keys will be non-exportable...[OK] R1(config)# *Mar 1 00:18:55.475: %SSH-5-ENABLED: SSH 1.99 has been enabled *Mar 1 00:18:57.071: %PKI-4-NOAUTOSAVE: Configuration was modified. Issue "write memory" to save new certificate R1(config)#

4.2. https serverへの接続

ブラウザに以下URLを入力し、http serverに接続できる事を確認します。

https://192.168.200.1/

以下の画面が表示される事を確認します。

5. [検証] enable passwordによる認証

5.1. enable passwordの設定

http (https) serverの認証方針は以下の通り選択する事ができますが、デフォルトではenable passwordによる認証を行います。

R1(config)#ip http authentication ? enable Use enable passwords local Use local username and passwords

以下の通りenable passwordを定義します。

R1(config)#enable secret cisco

5.2. 認証の確認

ブラウザに以下URLを入力し、認証を求められる事を確認します。

http://192.168.200.1/

なお、パスワードは「cisco」で、ユーザ名は何を入力しても構いません。

6. [検証] ローカルデータベースによる認証

6.1. ローカルデータベールによる認証設定

ローカルデータベースで認証するよう、以下の設定を投入します。

R1(config)#ip http authentication local

6.2. ユーザの作成

以下の3ユーザを作成します。なお、privilegeを省略すると privilege 1になります。

R1(config)#username one privilege 15 password one R1(config)#username two privilege 7 password two R1(config)#username three password three

6.3. privilege 15による接続

ユーザoneで以下URLに接続できる事を確認します。

http://192.168.200.1/

6.4. privilege 7による接続

ユーザtwoで以下URLへの接続を試みると、認可でエラーを返される事を確認します。

http://192.168.200.1/

ユーザtwoで以下URLへの接続が可能である事を確認します。

http://192.168.200.1/level/07/

6.5. privilege 1による接続

ユーザthreeで以下URLへの接続が可能である事を確認します。

http://192.168.200.1/level/01/

7. [検証] http serverの無効化

7.1. http severの無効化

http serverおよび http secure-serverを無効にします。

R1(config)#no ip http server R1(config)#no ip http secure-server

7.2. 無効化の確認

以下URLをブラウザに入力し、http serverが無効化されている事を確認します。

http://192.168.200.1/